Здравствуйте, -prus-, Вы писали:

P>тут

Очень рекомендую читать сразу оригинал, русский перевод и его название (IMHO) не очень отражает суть: речи идет не об отключении механизма и даже не о возможности внесения изменения в защищаемые KPP области. В статье описан PoC, основанный на race-condition, который позволяет установить некоторое подобие перехвата при включенном KPP.

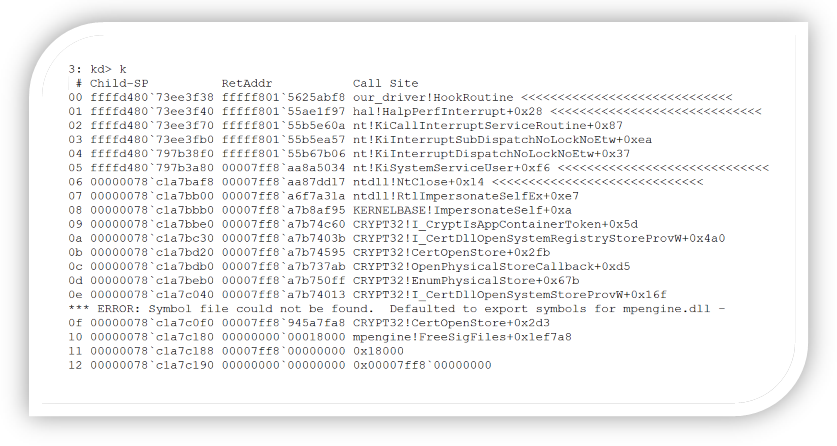

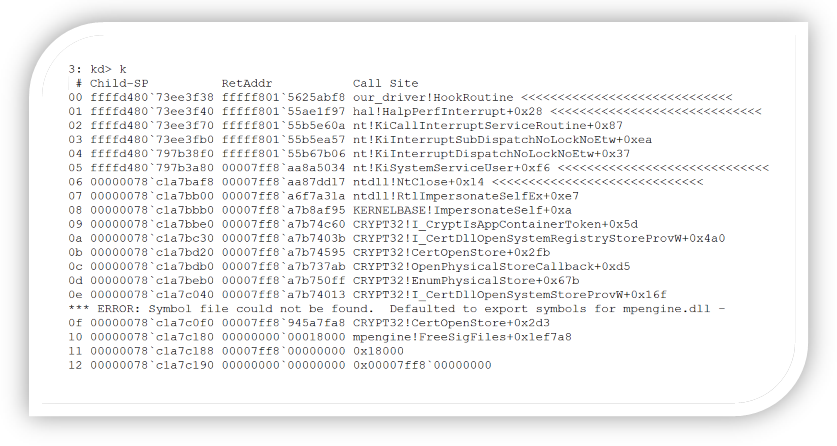

As mentioned before, we are allocating a tiny buffer for the CPU to get it filled almost immediately. We can also use the PTWRITE instruction to make it more precise. PTWRITE will allow us to write data to a processor trace packet, and once the buffer is full, the CPU will interrupt the execution and will call the PMI handler (controlled by us) in the context of the running thread. It is possible to completely alter the execution context at this point, which is exactly the same as what one could do via traditional opcode-replacement-based patching for a given location. Proof of Concept:

| | Скрытый текст |

| |  |

| | |